La Guía de Fiabilidad del Ingeniero para entender la seguridad en dispositivos IoT, LAN y WAN

Tabla de Contenidos

A medida que la tecnología en sensores inalámbricos comienza a tomar la delantera en la comunidad del internet de las cosas industrial (IIoT), emerge una nueva era en seguridad de datos que requiere una reflexión diligente y consideración por parte de los usuarios finales, integradores de sistemas y los principales interesados.

El procesamiento de datos y el estado crítico de una máquina siendo transmitido de manera inalámbrica y alojado interna y externamente crea una nueva seria de preocupaciones de seguridad que deben ser entendidas para maximizar el valor de la tecnología.

En esta presentación, nos enfocaremos en las herramientas clave de seguridad disponibles para los clientes para asegurar sus datos al utilizar redes de sensores inalámbricos y alojar datos interna y externamente en sus organizaciones.

¿Qué es el Bluetooth?

El Bluetooth permite a las computadoras comunicarse entre ellas sin problemas (Svetlik, 2018), que de acuerdo a (Wikipedia, 2020), es un estándar en tecnología inalámbrica para intercambiar datos entre dispositivos fijos y móviles a distancias cortas. Es comúnmente usado en teléfonos inteligentes, relojes inteligentes, audífonos inalámbricos, bocinas inalámbricas, etc. Es la principal forma de comunicación en casas inteligentes y en la tecnología del internet de las cosas (IoT).

El Bluetooth 5.0 es la última versión de la comunicación inalámbrica estándar por bluetooth (Hoffman, 2018) y por lo tanto sirve como una herramienta de comunicación para los últimos teléfonos inteligentes, accesorios inteligentes y dispositivos IoT. La tecnología Bluetooth tiene retro-compatibilidad, donde las versiones antiguas y dispositivos pueden funcionar/comunicarse con un dispositivo con la última versión. Por lo tanto, la ventaja general que se obtiene al utilizar la última versión (Bluetooth 5.0) no puede disfrutarse sin periféricos compatibles.

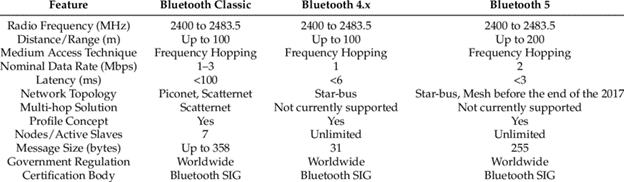

La figura anterior representa una comparación entre varias versiones de bluetooth, donde existen claras mejoras en la latencia de menos de 3ms comparado con los 6ms en bluetooth 4.X y 100ms en el bluetooth clásico, un incremento en la distancia/rango máximo hasta 200m, comparado a los 100m en ambas versiones de bluetooth 4.X y clásico. La mayoría de las mejores en la tecnología bluetooth a sido en las especificaciones de bajo consumo, bluetooth 5.0 le permite a los dispositivos conectados comunicarse por bluetooth de bajo consumo en vez del consumo hambriento del bluetooth clásico, al reducir el consumo de energía la batería aumenta su tiempo de vida. Otros beneficios del bluetooth 5.0 incluyen la característica del audio dual, que permite a los usuarios reproducir audio en dos dispositivos conectados al mismo tiempo, transferir datos con una velocidad de hasta 2Mbps, emisión de mensajes con una capacidad 8 veces mayor a la versión antigua de bluetooth, etc.

Las Redes Inalámbricas de Sensores son nodos interconectados de sensores que se comunican inalámbricamente para recolectar datos sobre su ambiente (Harsh Kupwade & Tomas, 2017). El núcleo de la implementación de IIoT son los nodos inalámbricos, donde estos nodos son generalmente de bajo consumo, y distribuidos de manera descentralizada. La seguridad es un reto mayor para las redes IIoT debido al número de “cosas” o “things” y la apertura del sistema. Los asuntos de seguridad están relacionados pero no limitados a problemas de privacidad, autenticación, y control de acceso.

ERBESSD INSTRUMENTS – VIGILANCIA INALÁMBRICA PHANTOM DE MÁQUINAS

Según (ERBESSD INSTRUMENTS, 2020), el Phantom es una solución avanzada, muy flexible para las aplicaciones de Ultra Bajo Consumo, Rango Ultra Largo, y Rendimiento Alto del mundo de IIoT.

El Phantom tiene un acelerómetro criptográfico integrado para proveer una seguridad de alto grado. Las características específicas del Phantom y sus módulos hermanos, se refiere a la velocidad de transferencia (2Mbps, 1Mbps, 500Kbps, 125Kbps), memoria (1MB de memoria flash, 256KB RAM), 48GPIO pins, 1.7V a 3.6V CD de alimentación, 255 mensajes emitidos , corrección de errores hacia adelante (FEC) programado usando Bluetooth SIG CORE_v5.0 LE CODED PHY, rango de 650metros usando la antena de rastreo PCB, alimentación de alto voltaje desde 5.5V CD para conectar directo a una batería de litio o una fuente de 5V, integrada un co-procesador CryptoCell 310 para conexiones seguras y evitar hackers.

Lo más importante es que Phantom ofrece una solución efectiva para la implementación de productos IIoT en distintos rangos con sus recios bajos. No se requieren cambios en el hardware principal para ninguna implementación, garantizando así su modularidad en el diseño y la aplicación.

ELEMENTOS Y CONFIGURACIONES DE SEGURIDAD DEL BLUETOOTH 5

De acuerdo al informe de (INSTRUMENTS, 2020), las vulnerabilidades que el BLE 5.0 enfrenta son consideradas altas y más por sus beneficios y capacidades que tiene esta tecnología, lo que la ha hecho el principal medio de comunicación de los dispositivos conectados, oponiéndose al wi-fi. El aumento en el ancho de banda y la distancia de conexión ha sido una fuente de vulnerabilidad, porque los atacantes pueden acceder a las conexiones Bluetooth desde una larga distancia, y con una gran velocidad de transferencia de datos, pueden causar estragos y pasar desapercibidos. De acuerdo al reporte NIST (NIST, 2021) las áreas comunes de vulnerabilidad en el bluetooth 5.0 tradicional son las siguientes:

- Falta de seguridad end to end.

- No hay autentificación del usuario

- Almacenamiento inseguro de llaves de enlace

- Dispositivos descubribles

La falta de seguridad “end to end” es una vulnerabilidad mayor del sistema BLE tradicional. El sistema actual implementa la encriptación individual de enlace, con la desencriptación de mensaje en puntos intermedios de comunicación de enlace que podría llevar a un ataque de intermediario (MITM), también, la abstinencia de autentificación a nivel aplicación y usuario como un default en las especificaciones Bluetooth es un área de vulnerabilidad, como la autentificación a nivel dispositivo disponible actualmente no es suficiente para prevenir ataques maliciosos, la posibilidad de corrupción de datos durante la sincronización, el potencial de perdida de los datos guardados en un dispositivo IIoT al ser robado es muy crítico.

Los ataques de intermediario (MITM) pueden ser mitigados por el desarrollo de llaves de paso de usuario, sin embargo el enlace de llaves de paso no es aplicable para las aplicaciones sin un teclado o display, las llaves de paso no son muy adecuados para los ataques de espionaje pasivo. El espionaje pasivo son ataques un poco diferentes a los ataques de intermediario, porque los espionajes pasivos no intentan cambiar o apoderarse de datos; ellos/ellas se sientan en silencio, mientras recolectan información. (INSTRUMENTS, 2020) Resume que al menos el 80% de los dispositivos bluetooth son vulnerables a ataques de intermediarios (MITM).

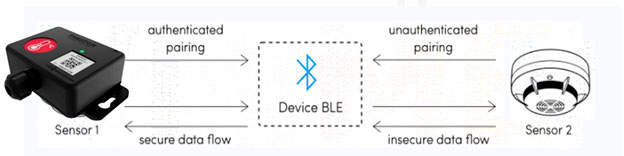

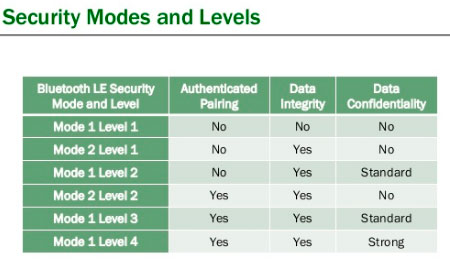

La transmisión de datos por bluetooth 5.0 usa encriptado AES-CCM, donde este encriptado toma lugar en el controlador bluetooth. Los modos de encriptado de bajo consumo son dos tipos: el modo de seguridad LE 1 y el modo de seguridad LE 2, como se muestra en la figura 3.

El modo de seguridad LE 1 tiene 4 niveles de seguridad, sin seguridad (no autentificación, sin modo encriptado), el emparejamiento no autenticado con cifrado, el emparejamiento autenticado con cifrado y, por último, el emparejamiento autenticado con conexiones seguras LE con cifrado utilizando una clave de cifrado de 128 bits. Cada nivel de seguridad satisface los requisitos del nivel inferior.

Los modos/niveles de seguridad de LE y sus características asociadas se representan en las siguientes figuras.

Figura 3: Modo de Seguridad LE (INSTRUMENTS, 2020)

Figura 4: Modos de Seguridad y Niveles

En el modo de seguridad LE 2, consta de dos niveles de seguridad, el emparejamiento no autenticado con firma de datos y el emparejamiento autenticado con firma de datos. Se utiliza principalmente para transferir datos entre dos dispositivos en una conexión no cifrada.

La criptografía Elliptic Curve Diffie-Helman se utiliza para el intercambio de claves en las conexiones seguras de Bluetooth LE, según la especificación de la versión Bluetooth 5.0. Esto ayuda a proteger contra el espionaje pasivo, pero puede ser susceptible de ataques de intermediario (MITM). Sin embargo, para evitarlo, se recomienda generar una clave aleatoria cada vez que se inicie el emparejamiento, en el que el dispositivo “maestro” y el “esclavo” generarán cada uno un número aleatorio de 128 bits, que servirá como clave temporal (TK).

CONSIDERACIONES Y ELEMENTOS DE SEGURIDAD DE PHANTOM

El sistema Phantom eco se maneja el encriptado, desencriptado y autentificación por el Cryptocel-310 para tener un alto rendimiento en las redes bluetooth en malla. La red bluetooth en malla ya tiene algunas características de seguridad como el encriptado y autentificación de todos los mensajes en malla, dirección independiente de la seguridad de red, seguridad de dispositivo y aplicación, procedimientos de actualización de llave, ofuscación de mensaje, creación segura de nodos en una red en malla, remover nodos en una red de malla de forma segura para prevenir ataques de bote de basura. Los protocolos de seguridad de las redes en malla para aplicaciones individuales con bluetooth 5.0 no pueden ser reducidas ni apagadas, siempre están presentes.

Para lograr la separación de intereses, tres diferentes llaves de seguridad proveen seguridad a diferentes aspectos de la malla, la llave de red (NETKEY), que le permite al nodo encriptarse y autentificarse en la capa de red, la llave de aplicación (APPKEY), que le permite al nodo desencriptar los datos de aplicación, y la llave de dispositivo (DEVKEY), que es única para cada nodo, y permite una comunicación segura con el proveedor en un proceso de suministro.

Debido al poder de procesamiento requerido para el desencriptado y auto identificación, el Phantom y sus módulos hermanos usan el coprocesador criptográfico ARM cryptocell-310 para lograr un buen rendimiento en la red de malla. Características como inicio seguro, infraestructura de manejo de llave, administración del estado-ciclo-vida del dispositivo, servicio de encriptado y seguridad middleware, motor hardware de encriptado , etc, son críticos para un alto rendimiento que ofrece Phantom en seguridad y posibles vulnerabilidades de red.

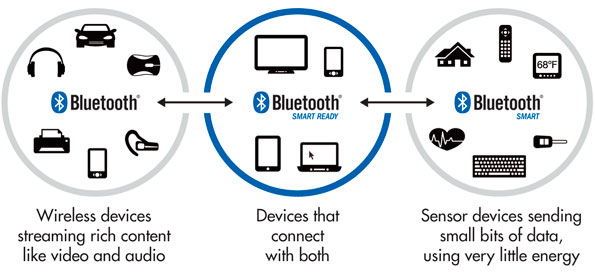

La aparición de la tecnología LE en Bluetooth 5.0, ha garantizado que los dispositivos periféricos ya no necesiten la misma memoria o potencia de procesamiento que la unidad central (emisor). Los dispositivos periféricos de modo único son los que más ventajas han obtenido (Ravikiran, 2020), por lo que los periféricos pueden diseñarse con poca memoria, mayor duración de la batería e incluso como dispositivos inteligentes de bajo consumo. Estos periféricos se clasifican como dispositivos Bluetooth “smart and ready”, como se muestra en la figura 4.

Figure 5: Bluetooth Smart Ready Network

Los 4 niveles de seguridad y los dos modos de seguridad implican que siempre hay consideraciones para el modelo a aplicar para el dispositivo periférico. El modo seguro de conexión, que involucra el modo de seguridad 1, nivel 4, asegura que hay una autentificación y encriptado para todas las comunicaciones entre el remitente y el receptor, sim embargo, esto requiere mayor capacidad de computación y como resultado una fuga de energía en los dispositivos alimentados por batería. Phantom balance las necesidades de seguridad y el tempo de vida de la batería al combinar una co-procesador cryptocell 310 para los procesos de encriptado y baterías de litio de alto rendimiento que son fácilmente reemplazables.

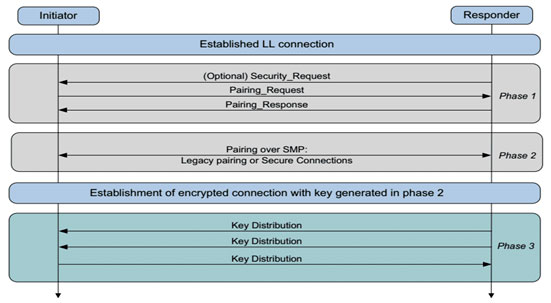

El proceso de emparejado entre un dispositivo periférico y un remitente en una conexión bluetooth involucra tres fases: fase uno, donde cada dispositivo hace consientes a los otros de sus capacidades capturadas en sus valores individuales de protocolo de atribución (ATT), seguimos con la fase 2, donde se genera una llave de largo plazo (conexión segura) y una de corto plazo (conexión insegura) después que los dispositivos acordaran un número mixto al azar llamado llave temporal (TK), la fase 3, se usa la llave de resolución de firma de conexión (CSRK) para enviar datos y la llave de resolución de identidad (IRK) para la generación privada de dirección en MAC y se generan las búsquedas de direcciones respectivamente,

Una vez que las llaves se generen, hay cuatro modos de emparejamiento, comparación numéricas (que involucra emparejar un número de seis dígitos generado por ambos dispositivos), “just works” (un método popular que establece el número de seis dígitos a ceros para ambos dispositivos), entrada de llave de paso (un numero de seis dígitos de un dispositivo que debe introducirse en el receptor para la comunicación) y el fuera de banda (OOB), que usa un canal de comunicación fuera de los canales principales de bluetooth. El proceso de emparejamiento completo se muestra en la fig 5.

Figure 5: Emparejamiento Bluetooth (Kai, 2016)

El Phantom siempre tendrá un periférico similar, con capacidad de visualización limitada, por lo que el protocolo de seguridad más adecuado es implementar un protocolo de emparejamiento de distribución de claves.

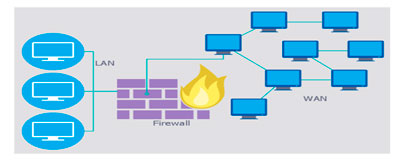

Un cortafuegos o “firewall” es un sistema de seguridad de red que monitorea el tráfico de red de entrada y salida basado en reglas de seguridad predefinidas (concept draw, 2020). Establece una barrera entre la red interna de confianza con una red externa no de confianza como el internet u otra tecnología de comunicación inalámbrica como el bluetooth. Los cortafuegos existen como cortafuegos de red o cortafuegos basado en servidor. En la fig 6 se muestra una representación típica de un cortafuegos entre LAN y WAN.

Figura 6: Firewall de Seguridad LAN y WAN (concept draw, 2020)

De acuerdo con (Walter, 2005), las amenazas obvias a la seguridad de información son aquellas relacionadas con los datos transmitidos a una red. algunos ejemplos de las amenazas de seguridad para WANs y LAns son:golpeado de cable – atentado físico para entrar a un medio de comunicación para interceptar datos e inyectar malware, enmascarado – una entidad que finge ser otra entidad, modificación de mensajes – altera los datos transferidos sin ser detectados, repetir mensajes – un atentado de repetir mensajes para resultar ser algo indeseado, servicio denegado – un nodo falla en realizar su función apropiadamente o actúa en una manera que impide a otros nodos realizas sus funciones apropiadamente, puertas trampa y caballos de Troya – Cuando una entidad es modificada para permitir que un atacante produzca un efecto no autorizado en un comando o evento predeterminado.

Se recomienda el uso de protocolos de seguridad adicionales a los cortafuegos, algunos ejemplos son: el uso de WPA o WPA2 para encriptar contraseñas en todo el tráfico de red de entrada y salida del internet, filtrado del tráfico mediante el conocimiento detallado de las fuentes de confianza, esto se suele conseguir mediante políticas de autenticación especializadas, utilizando tecnologías de túnel como VPN, control de paquetes a través de diferentes áreas del modelo OSI, protocolo de confianza de direcciones MAC y características de seguridad internas como antivirus y antimalware.

Por mucho que el uso y el despliegue de las redes personales virtuales (VPN) ayuden a proporcionar algún tipo de seguridad sobre una red WAN, es aconsejable adoptar las WAN-definidas por software (SD-WAN), que son un sistema de control de red centralizado que permite una gestión ágil y en tiempo real del tráfico de aplicaciones sin necesidad de revisar una WAN existente. Las SD-WAN también permiten el acceso a las aplicaciones en la nube sin provocar los cuellos de botella que provocaría una WAN tradicional.

SEGURIDAD DE LOS DISPOSITIVOS DE RED DE LA EMPRESA

La seguridad de los servicios basados en la nube puede clasificarse en tres áreas de vulnerabilidad. El protocolo de seguridad física, establece protocolos para la protección de los activos físicos en una ubicación geográfica, la seguridad de la infraestructura, establece protocolos para la garantía de que los parches de seguridad sean actualizados tan pronto como sea posible, los puertos son escaneados para el comportamiento anormal y los datos y la seguridad de acceso se ocupa de la encriptación de datos y el control de los privilegios de los usuarios.

Los servicios en la nube están alojados, dirigidos y gestionados de forma remota por las empresas tecnológicas líderes, y esto a veces da la falsa creencia de que es inmune a los desafíos de seguridad. (Fred, 2018) destaca algunos de los retos de seguridad a los que se enfrentan los servicios en la nube, como las violaciones de datos, los errores humanos, la pérdida de datos no soportados, las amenazas internas, los ataques DDoS, las API inseguras, el secuestro de cuentas, las amenazas persistentes avanzadas y los colapsos.

Si bien el uso de un servicio basado en la nube, como los servicios en la nube de Amazon (AWS) y Microsoft azure, presenta numerosas ventajas, éstos se toman en serio la seguridad e intentan aplicar algunos protocolos que protejan los datos transmitidos y almacenados en su infraestructura.

AWS adopta el aislamiento como mantra principal de seguridad (Sarapremashish, 2020), esto se asegura que los clientes no pueden acceder a otros recursos fuera de su red sin haber activado específicamente dicho acceso. El aislamiento se logra con cuentas, que son como islas entre ellas, exceptuando los casos donde los clientes tienen acceso inter-service. A pesar de este tacto de seguridad aislado, AWS implementa grupos de seguridad como cortafuegos, identidad granular y administrador de acceso (LAM). AES provee muchas herramientas de seguridad, como AWS config, CloudWatch, Cloudrail, GuardDuty, Macie, y Security Hub. La fiabilidad es otro activo de AWS ya que constantemente exhibe un rendimiento sólido.

Por otro lado, Microsoft Azure adopta un directorio activo de Azure, que es la plataforma singular de administrador de autorizaciones y permisos, pero que aún tiene algo de vulnerabilidad ya que los puertos y destinos están abiertos y expuestos al internet, durante la iniciación por defecto.

De acuerdo con (Michael, 2020), Microsoft tiene más de 3,500 expertos en ciberseguridad trabajando en Azure para mantenerlo seguro y una inteligencia de operación de amenazas extensivas que incluye en análisis de 18 mil millones de páginas web Bing, 400 mi millones de emails, mil millones de actualizaciones de dispositivos Windows, y 450 mil millones autentificaciones mensuales. El sistema Azure provee seguridad asegurando un ajustado control en la configuración de las cuentas de los usuarios, donde restringen la apertura de varias cuentas con un solo domino.

CONCLUSIÓN

Hoy el sistema Eco de Phantom es una solución avanzada para aplicaciones de alto rendimiento en IIoT. Está equipado con lo último en tecnología que asegura una protección de red robusta, prevención de ofuscación de datos, y el soporte idóneo para la implementación de los últimos protocolos de seguridad de bluetooth 5.0 basados en la aplicación. Los métodos LAN y WAN son métodos primarios para la comunicación de datos a través de Internet para implementar el IoT, por lo que las características de seguridad como los cortafuegos y las WAN definidas por software son una solución rentable y fiable para gestionar los problemas de seguridad que podrían comprometer una implementación de IoT. Microsoft Azure, aunque con sus aspectos positivos con respecto al tiempo de configuración rápido, tiene vulnerabilidades de seguridad, que para todos los propósitos intensivos están bien manejados en AWS.

AWS es un jugador desde hace tiempo del almacenamiento en la nube y, por lo tanto, tiene procesos más óptimos, así como protocolos de seguridad optimizados que garantizarían la protección de extremo a extremo de los datos y de toda la red de comunicación.

Michael Howard, D.Sc., es un empresario estadounidense y veterano de las Fuerzas Aéreas, con una carrera notable en la industria del mantenimiento predictivo. Graduado de Excelsior College, la Universidad Capella y la Universidad Charter en Ingeniería Electromecánica, Liderazgo y Gestión Organizacional, y Gestión de Ingeniería.

Como director general de Erbessd Instruments USA, lidera la estrategia, ventas, marketing y operaciones en mercados de habla inglesa. Es ingeniero certificado de fiabilidad y apasionado de la instrumentación inalámbrica y la IioT.

ERBESSD INSTRUMENTS® fabricante líder de Equipos de Análisis de Vibraciones, Máquinas de Balanceo Dinámico y Monitoreo de Condición con oficinas en México, EE.UU., Inglaterra e India.